はじめに

近年、web3分野の急速な発展に伴い、セキュリティインシデントの件数・被害額ともに年々増加傾向にあります。このような状況下で、web3業界におけるセキュリティ対策の重要性が一層高まってるものと認識しております。日本ブロックチェーン協会(以下、JBA)では2024年10月よりセキュリティ分科会を立ち上げ、web3の情報セキュリティにおける脆弱性やインシデントに固有の名前や番号を付与する活動として「web3 Vulnerabilities and Exposures(web3脆弱性識別子。以下、web3VE)」の構築・運用を開始しました。

また、セキュリティ分科会では、業界関係者や企業の担当者がリスクを正確に把握し、効果的な対策を講じるための情報提供を目的として、本レポートの配信を始めました。本レポートではセキュリティ分科会や「web3VE」において集約している脆弱性に関する統計情報や、過去のハッキング事件などを取り上げ、その詳細な分析と今後の教訓を共有します。

統計情報

2023年には、web3関連のハッキングや詐欺などが751件報告され、被害総額は約18億ドルに上りました。さらに2024年には年間760件、約23.6億ドルと、件数・金額ともに過去最多を記録しています。(Hack3d: The Web3 Security Report 2024)

2025年に入ってからもこの傾向は続いており、第1四半期(1~3月)だけで197件、約16.7億ドル相当の暗号資産が流出しています。

(Hack3d: The Web3 Security Quarterly Report – Q1 2025)

こうした被害の背景には、スマートコントラクトの設計ミスや署名プロセスの不備、再入可能性攻撃といった、web3特有の脆弱性が存在していることが指摘されています。

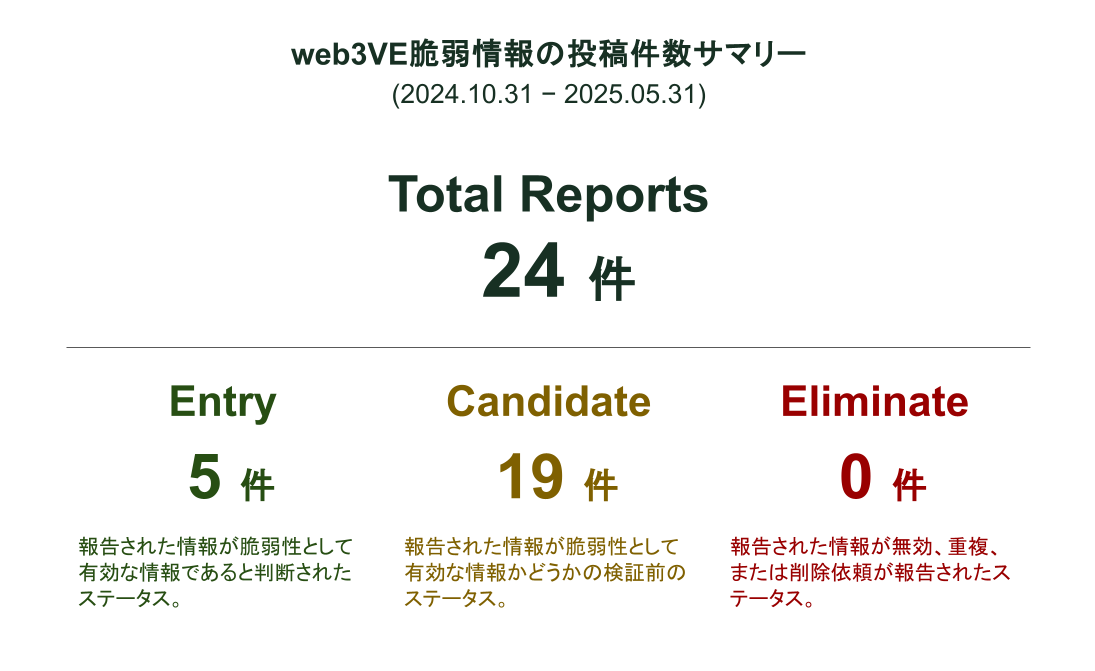

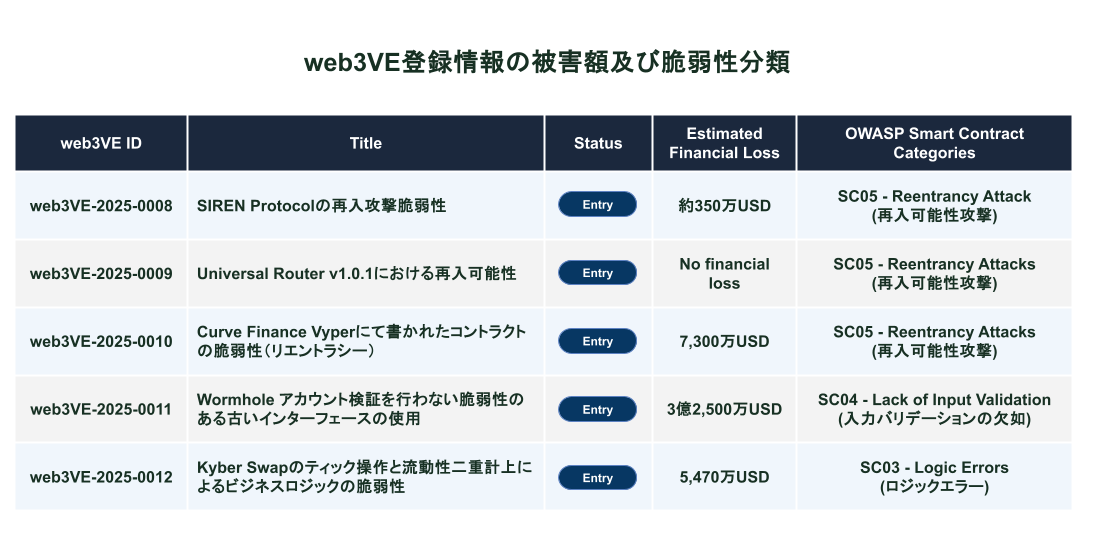

セキュリティ分科会では、web3のプログラムに関する脆弱性情報を一元的に集約するプラットフォーム「web3VE」を通じて、様々な脆弱性情報を取得しています。

「web3VE」は、web3領域における脆弱性の体系的な分類と可視化を目指す試みであり、その基本思想はMITREおよび独立行政法人 情報処理推進機構(IPA)が運営する「Common Vulnerabilities and Exposures(以下、CVE)」の枠組みを参考にしています。

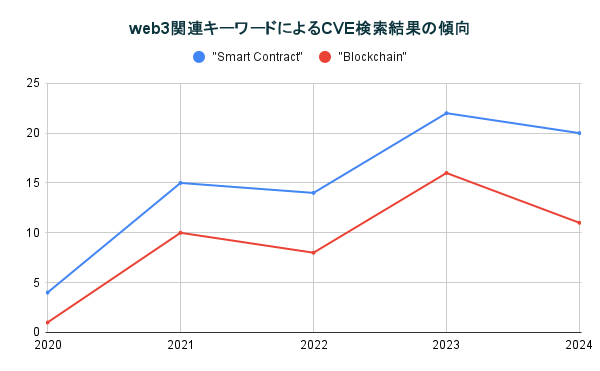

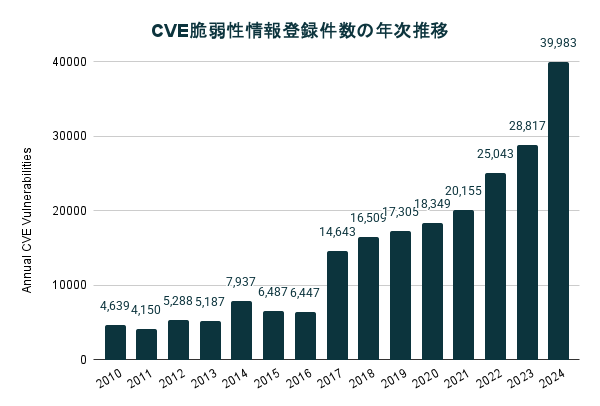

近年、CVEではweb3関連技術に起因する脆弱性の登録も見られるようになってきており、従来のIT分野とは異なる新たな攻撃面への関心が高まっています。以下に、CVEに登録された脆弱性情報の登録件数と、web3関連の脆弱性に関する統計データを紹介します。(National Vulnerability Database)

全体として、CVEの登録件数は年々増加傾向にあります。、web3関連キーワードのうち「Smart Contract」「Blockchain」に関する脆弱性情報も、近年わずかに増加する傾向が見られます。

ただし、これらのキーワードに関連するCVE件数は、全体の脆弱性件数と比較すると依然として少なく、報告事例は限定的であると言えます。

これは、web3分野が依然として新興領域であり、既存のセキュリティデータベースにおけるカバレッジが十分ではないことを示唆しています。

過去のハッキング事件の詳細分析と教訓

本レポートでは、公表資料等に基づき、2025年2月に発生したBybit暗号資産流出事件を取り上げ、その詳細な分析と今後の教訓を共有します。

事件の概要

| 事件発生日 | 2025年2月21日 |

| 対象プロダクト | Bybit(海外暗号資産取引所) Safe{Wallet}(マルチシグウォレット管理ツール) |

| 被害総額 | 約15億ドル(約2,200億円)相当 |

| 流出した暗号資産 | ETH、stETH、mETH、cmETH など |

| 影響 | Bybitの資産流出に加え、Safe{Wallet}のWebアプリが一時的に停止 |

| 脆弱性の状況 | 修正および復旧済み(本レポート執筆時点) |

2025年2月21日、暗号資産取引所Bybitのコールドウォレットから約401,347 ETHおよびステーキング型トークンを含む約15億ドル(約2,200億円)相当の暗号資産が不正に流出しました。

(Incident Update: Unauthorized Activity Involving ETH Cold Wallet)

この事件はSafe{Wallet}と呼ばれるマルチシグウォレット管理ツールを標的としたもので、暗号資産業界における史上最大規模の被害となりました。

攻撃者はSafe{Wallet}提供会社の開発者端末に侵入し、AWSセッショントークンを窃取。これによりSafe{Wallet}のWebアプリケーションに悪意のコードを挿入し、Bybitの署名者が改ざんされたUI上で取引署名を実施するよう巧妙に誘導しました。

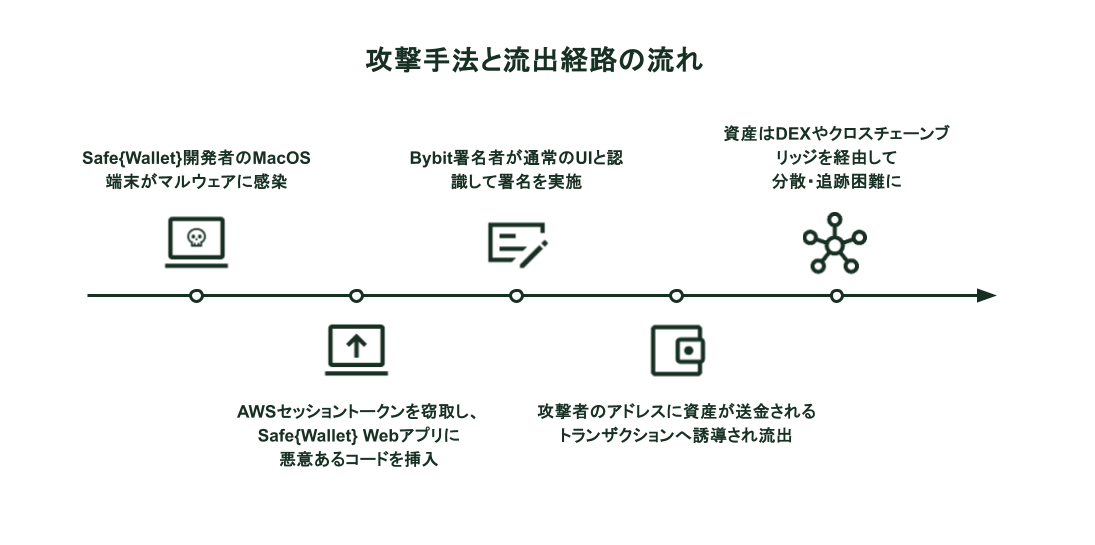

攻撃手法と流出経路

本事件では、開発者端末を起点とした「サプライチェーン攻撃」と、UIを改ざんしてウォレット管理者に誤った取引への署名を誘導する「ブラインドサイニング」という高度な複合攻撃が用いられました。(暗号資産の最大の弱点? ブラインド署名の説明)

本事件の流出経路は以下の通りです。(Mandiant社による初期報告)

1.Safe{Wallet}開発者のMacOS端末がマルウェアに感染

2.AWSセッショントークンを窃取し、Safe{Wallet} Webアプリに悪意あるコードを挿入

3.Bybit署名者が通常のUIと認識して署名を実施

4.攻撃者のアドレスに資産が送金されるトランザクションへ誘導され流出

5.資産はDEXやクロスチェーンブリッジを経由して分散・追跡困難に

事件の根本要因

本事案の発生には複数の要因が重なっています。特に以下の要素が被害拡大を招きました。

・開発者端末のマルウェア感染

・クラウド環境への権限管理の不備

・Webアプリ改ざん防止策の欠如

・ユーザーによる取引内容の事前検証が困難だったこと

署名前に実際の取引内容を確認できる仕組みが存在していれば、被害は防げた可能性が高いと考えられています。

現在の状況と事後対応

本レポート執筆時点では、米連邦捜査局(FBI)は北朝鮮による犯行と断定しており、Mandiant社の調査でも、国家支援型ハッカー集団「Lazarus Group(別名:TraderTraitor)」が関与したことについて言及されています。(FBIによるPSA)

犯人の逮捕には未だ至っていませんが、交換所やブリッジ事業者の協力で流出資産の約3%を凍結することに成功しました。また、約77%の資産はオンチェーンで追跡可能な状態にありますが、約20%はDEX等を経由し追跡困難となっています。

(Ben Zhou@benbybit)

Bybitは顧客資産への影響を最小化するため、事件発生から72時間以内に社内準備金で全額補填しました。Safe{Wallet}も既に技術的改善策を講じており、現在は安定したサービス提供を継続しています。

業界への提言と対策

今回の事件は、Safe{Wallet}という多くの企業で利用されているサービスが攻撃されたことで、web3業界に大きな衝撃を与えました。業界全体として、ブラインドサイニングのような見えにくいリスクへの対策が求められています。ここでは、ブラインドサイニングを防ぐための実践的なチェックと、今後求められる技術的な対策を整理します。

ブラインドサイニングを防ぐための社内チェック項目

以下は、日常的な運用の中で実施できる確認事項です。特別なツールがなくても、チーム内での共有やルール化から始めることができます。

| ✔️ トランザクションに署名する前に、内容を必ず確認しているか |

| ✔️ 署名画面が正しいものか、別のブラウザや端末等で確認しているか |

| ✔️ Safe等外部UIを使う際、誰がいつどこで署名しているか把握しているか |

| ✔️ 技術担当者だけでなく、署名を行う全メンバーにリスクを共有しているか |

業界全体として求められる技術的対策

Safe{Wallet}提供会社者および業界全体では、以下のような技術的改善策が講じられています。

・Safe{Wallet}はインフラを全面再構築し、すべての秘密鍵とAPIキーを再発行

・Blockaid社との連携による不正トランザクション検知体制の導入

・トランザクション確認ツール「Safe Utils」の提供、IPFSホスティングの検討

また、業界全体として次のような継続的対応も重要です。

・開発環境やサーバー管理におけるアクセス制限と認証の強化

・Webアプリ修正時のコード署名やライブラリ管理、リリース後の整合性検証・制限の仕組み整備

・ハードウェアウォレットの導入やマルチシグ署名プロセスの分散化、監視体制の強化

・標準規格導入などによるユーザー向け取引内容の可視化と事前検証容易化

・外部セキュリティ監査の定期的な実施

本件は、個別の事業者にとって深刻な教訓であると同時に、web3業界全体にとっても、セキュリティに対する認識と対応をあらためて見直す契機となりました。今後、こうしたリスクに立ち向かうためには、事業者単独の努力にとどまらず、業界全体で知見を共有し、連携しながらセキュリティの底上げを図っていくことが不可欠です。セキュリティ分科会としても、引き続き情報発信と啓発活動を通じて、安全で持続可能なweb3エコシステムの実現に貢献してまいります。

参考文献

・Safe公式発表:https://safe.global/blog/safe-ecosystem-foundation-statement

・Safe{Wallet}の技術仕様:https://docs.safe.global/

・JBAセキュリティ分科会:https://jba-web.jp/activity/security

お問い合わせ先

JBA:https://jba-web.jp/contact

免責事項本レポートは、公開情報や信頼できると判断される情報源に基づき、レポート作成者において、一般的なセキュリティリテラシーの向上を目的として作成されたものであり、特定の企業や個人を誹謗・中傷する意図はありません。 内容の正確性や完全性については万全を期していますが、JBAおよびレポート作成者は、本レポートに基づいて利用者が行ういかなる行為についても一切の責任を負いません。 本レポートの見解は執筆者またはセキュリティ分科会に属する個人の見解であり、JBA全体の公式見解を示すものではありません。 |

2025年6月11日

文責:JBAセキュリティ分科会

レポート執筆・監修協力: 株式会社TECHFUND