はじめに

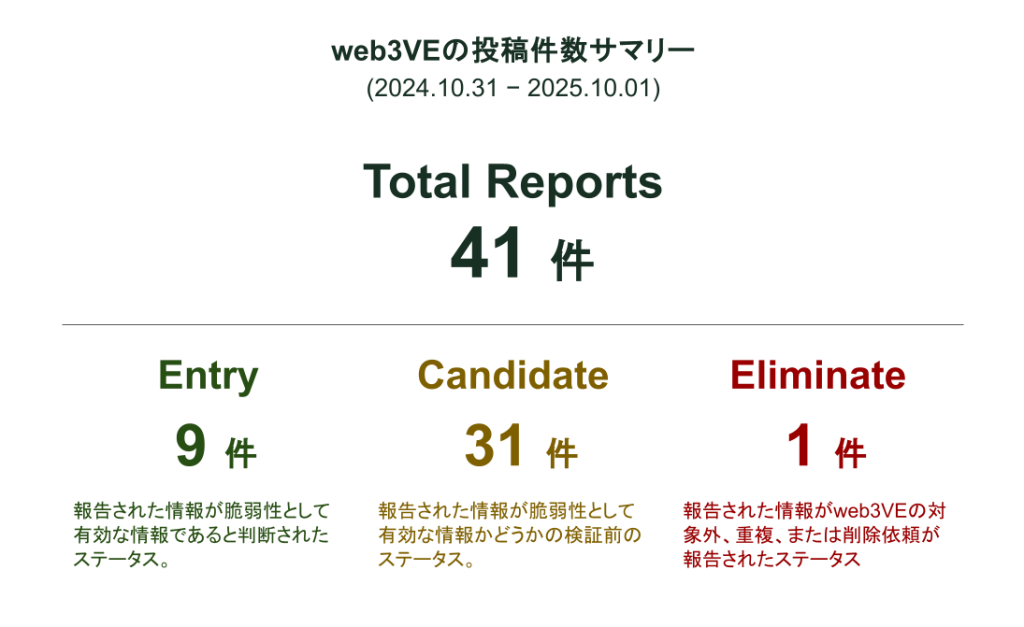

近年、web3分野の急速な発展に伴い、セキュリティインシデントの件数・被害額ともに年々増加傾向にあります。このような状況下で、web3業界におけるセキュリティ対策の重要性が一層高まっています。日本ブロックチェーン協会(以下、JBA)では2024年10月よりセキュリティ分科会を立ち上げ、web3の情報セキュリティに関する脆弱性に固有の名前や番号を付与する活動として「web3 Vulnerabilities and Exposures(web3脆弱性識別子。以下、web3VE)」の構築・運用を開始しました。

また、セキュリティ分科会では、業界関係者や企業の担当者がリスクを正確に把握し、効果的な対策を講じるための情報提供を目的として、JBAセキュリティ分科会レポート(以下、本レポート)の配信を開始しました。本レポートではセキュリティ分科会や「web3VE」において集約している脆弱性に関する統計情報や、過去のハッキング事件などを取り上げ、その詳細な分析と今後の教訓を共有します。

統計情報

2023年には、web3関連のハッキングや詐欺などが751件報告され、被害総額は約18億ドルに上りました。さらに2024年には年間760件、約23.6億ドルと、過去最多のハッキング件数を記録しています。

Hack3d: The Web3 Security Report 2024

2025年に入ってからもこの傾向は続いており、第1四半期(1〜3月)だけで197件、約16.7億ドル相当の暗号資産が流出しています。

Hack3rd:The Web3 Security Quartely Report Q1 – 2025

こうした被害の背景には、スマートコントラクトの設計ミスや署名プロセスの不備、再入可能性攻撃といった、web3特有の脆弱性が存在していることが指摘されています。

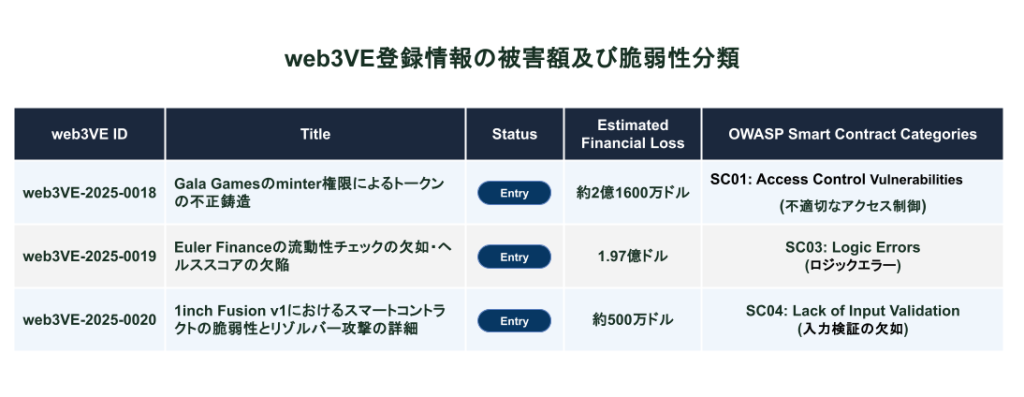

web3VEの取り組み

セキュリティ分科会では、web3のプログラムに関する脆弱性情報を一元的に集約するプラットフォーム「web3VE」を通じて、様々な脆弱性情報を取得しています。

「web3VE」は、web3領域における脆弱性の体系的な分類と可視化を目指す試みであり、その基本思想はMITREが運営する「Common Vulnerabilities and Exposures」の枠組みを参考にしています。

1inch Fusion v1におけるスマートコントラクトの脆弱性とリゾルバー攻撃の詳細分析と教訓

本レポートでは、公表資料等に基づき、2025年3月に発生した1inch Fusion脆弱性事件を取り上げ、その詳細な分析と今後の教訓を共有します。

事件の概要

| 事件発生日 | 2025年3月5日 17:31 UTC |

| 対象プロダクト | 1inch Fusion v1(分散型取引所アグリゲーター) |

| 被害総額 | 約500万ドル(約7億2,500万円)相当 |

| 流出した暗号資産 | マーケットメーカー保有の各種暗号資産 |

| 影響 | エンドユーザーの資金に影響は無し 一部のマーケットメーカーの資金が流出、ただし資金の多くが返還された |

| 脆弱性の状況 | 修正済み(本レポート執筆時点) |

2025年3月5日、分散型取引所アグリゲーターである1inchのFusion v1スマートコントラクトにおいて、Yul言語(Ethereum Virtual Machine[EVM]用の中間言語であり、Solidityコンパイラの中間表現としても使用される。これにより、開発者はスマートコントラクトのパフォーマンスを最適化し、ガスコストを削減するための細かな制御が可能となる。)によるcalldataの処理に関連する重大な脆弱性を利用した攻撃が発生しました。

この事件はcalldata corruptionと呼ばれる技術的脆弱性を悪用したもので、リゾルバー(ユーザーが設定した制限注文[Limit Order]を自動的に執行する第三者のスマートコントラクト。 ユーザーが指定した価格条件を満たす取引を成立させる役割を担う。)のアドレスが不正に上書きされ、攻撃者が意図しないコールバックを実行することで資金約500万ドルが流出しました。

攻撃者は特定のパターンのcalldataを送信することで、メモリ破損を引き起こし、本来リゾルバーが管理すべき資金を自分のウォレットに直接転送させることに成功しました。しかし、1inchチームと攻撃の影響を受けたマーケットメーカーが攻撃者との迅速な交渉により、盗まれた資金の大部分が回収されるという影響範囲が抑えられる結果となりました。

Hacker of 1inch resolver returns stolen funds after negotiation, keeps bounty

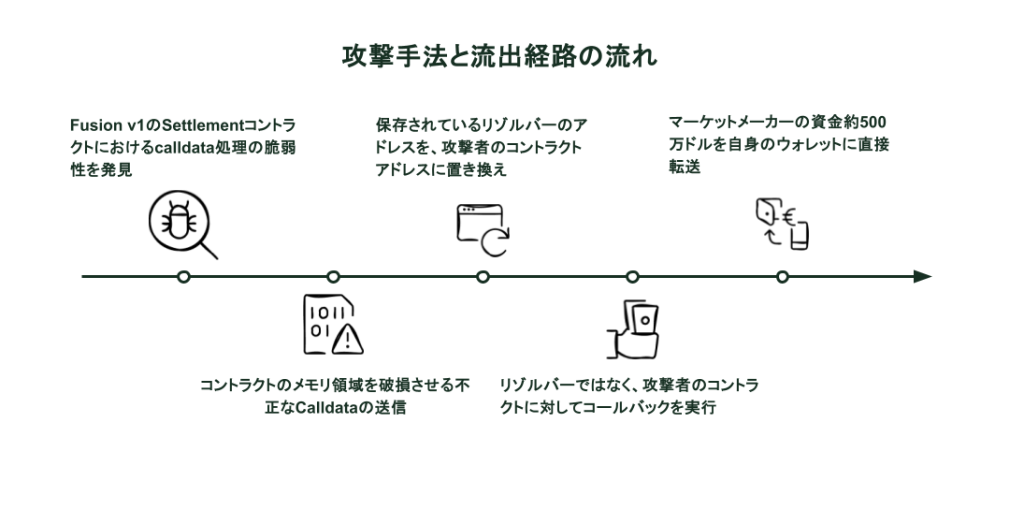

攻撃手法と流出経路

本事件では、「calldata corruption攻撃」という高度な技術を用いたスマートコントラクト脆弱性の悪用が行われました。

本事件の攻撃経路は以下のとおりです:

- 脆弱性の特定

攻撃者がFusion v1のSettlementコントラクトにおけるcalldata処理の不備を発見 - 不正なcalldataの送信

特定のパターンで設計されたデータを送信し、メモリ破損を意図的に発生させる - リゾルバーアドレスの改ざん

メモリ破損によって引き起こされたYul言語でのcalldata解釈に影響を与え、本来のリゾルバーアドレスを攻撃者のコントラクトアドレスに置き換える - 不正なコールバック実行

改ざんされたアドレスを通じて、マーケットメーカーの資金に対する不正なコールバックを実行 - 資金の直接転送

本来リゾルバーが処理すべき約500万ドルの資金が攻撃者のウォレットに直接転送される

事件の根本要因

本事案の発生には複数の技術的要因が重なっています。特に以下の要素が被害を招きました。

- Yul言語におけるcalldata処理ロジックの不備

- メモリ管理機構における境界チェックの欠如

- リゾルバーアドレス検証機能の脆弱性

- 旧バージョン使用継続によるセキュリティリスクの蓄積

特にcalldata corruptionは、低レベル言語であるYulの特性を悪用した攻撃手法であり、従来のSolidityベースの監査では発見が困難な種類の脆弱性でした。適切な形式検証やYul固有のセキュリティ監査が実施されていれば、事前に発見できた可能性があります。

現在の状況と事後対応

攻撃者は3月5日18:34 UTCにオンチェーンメッセージで「Can I have bounty?」と被害者に送信

(Etherscan)、1inchチームと影響を受けたマーケットメーカーが攻撃者と直接交渉を行い、バグ報奨金を提供することで盗まれた資金の大部分の回収に成功しました。

犯人の特定には至っていませんが、このケースではホワイトハット的な対応が功を奏し、従来の法執行機関による追跡とは異なるアプローチで問題解決が図られました。現在、すべてのリゾルバーがより安全なFusion v2に移行完了しており、同様の攻撃は技術的に不可能な状態となっています。

Yul Calldata Corruption — 1inch Postmortem

1inchは脆弱性発見直後に該当するリゾルバーのスマートコントラクトを緊急再デプロイし、すべてのリゾルバー運営者に対してFusion v2への移行を強く推奨。現在は安定したサービス提供を継続しています。

業界への提言と対策

今回の事件は、DeFiプロトコルにおける低レベル言語使用時の特殊なリスクと、適切なバージョン管理の重要性を浮き彫りにしました。特にYul言語のようなEVM低レベル言語を使用する場合の新たなセキュリティ課題が明らかになっています。

低レベル言語使用時のセキュリティチェック項目

以下は、Yul言語や類似の低レベル言語を使用する際に実施すべき確認事項です:

✔️ calldata処理において境界チェックが適切に実装されているか

✔️ メモリ操作において意図しない上書きが発生しないか検証しているか

✔️ 低レベル言語固有の形式検証ツールを活用しているか

✔️ 従来のSolidityベース監査に加えて専門的な低レベル言語監査を実施しているか

業界全体として求められる技術的対策

1inchおよびDeFi業界全体では、以下のような技術的改善策が講じられています:

- Fusion v2への移行とリゾルバー運営社に対してFusion v2への移行を推進

- 予防措置として、影響を受けたスマートコントラクト(リゾルバー関連)を再デプロイし、Fusion v1を通じた取引を不可にするなどのセキュリティ強化版を適用

- バグバウンティプログラムの拡充と専門的セキュリティ研究者との連携強化

また、エコシステム全体として以下のような継続的対応も重要です:

- 低レベル言語特有のセキュリティパターンに関する業界知見の共有

- レガシーバージョン使用継続に対するリスク評価と移行計画の策定

- 攻撃者との建設的対話による被害回復メカニズムの検討

- calldata manipulation等の新しい攻撃パターンに対する防御策の研究

- ホワイトハット活動への適切なインセンティブ設計と法的枠組みの整備

- 低レベル言語使用プロジェクトに対する専門監査体制の構築

技術革新とセキュリティのバランスに関する考察

今回の1inch事件は、DeFiプロトコルが高度な最適化と性能向上を追求する中で生じる新しいタイプのセキュリティリスクを示しています。Yul言語の使用は、ガス効率の大幅な改善をもたらす一方で、従来の監査手法では発見困難な脆弱性を内包する可能性があることが実証されました。

業界としては、技術革新を維持しながらセキュリティを確保するために、新しい監査手法や検証ツールの開発が急務となっています。

本件は、個別のプロトコルにとって重要な技術的教訓であると同時に、DeFi業界全体にとっても、低レベル言語使用時のリスク管理と適切なバージョン移行戦略をあらためて見直す契機となりました。今後、このような技術的複雑性に対応するためには、従来のセキュリティ対策に加えて、より専門性の高い監査体制と継続的な技術革新が不可欠です。

セキュリティ分科会としても、引き続き最新の技術動向と脆弱性パターンに関する情報発信を通じて、安全で革新的なweb3エコシステムの実現に貢献してまいります。

参考文献

・1inch公式発表

・技術的分析レポート

・JBAセキュリティ分科会

お問い合わせ先

JBA:https://jba-web.jp/contact

免責事項

|

2025年10月29日

文責:JBAセキュリティ分科会

レポート執筆・監修協力:株式会社TECHFUND